什么是ROP攻击?

ROP,全称为Return-Oriented Programming,即返回导向编程。它是一种高级的内存攻击技术,主要用于绕过现代操作系统的各种通用防御措施,如内存不可执行(NX)和代码签名等。ROP攻击的核心思想是利用程序中已经存在的指令序列(称为gadget),通过修改程序的返回地址,使程序执行流程跳转到这些指令序列,从而实现攻击者的目的。

ROP攻击的原理

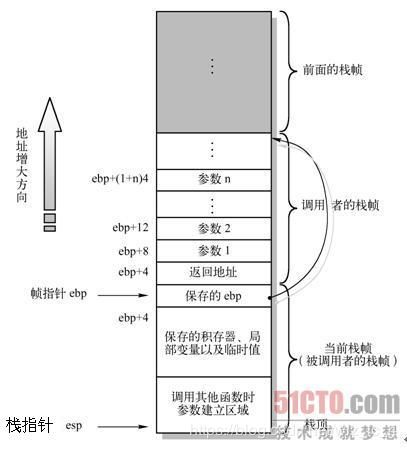

在现代操作系统中,为了提高安全性,通常会对内存进行保护,例如将数据所在内存页标识为不可执行。这样,当程序尝试在数据页面上执行指令时,CPU会抛出异常,而不是执行恶意指令。然而,ROP攻击正是通过利用程序中已经存在的指令序列,绕过这种保护机制。

ROP攻击的步骤

2. 构建ROP链:将找到的gadget按顺序放在栈上,形成一个ROP链。

3. 修改返回地址:通过某种方式(如缓冲区溢出)修改程序的返回地址,使其指向ROP链的第一个gadget。

4. 执行攻击:程序执行流程跳转到ROP链的第一个gadget,按照攻击者的意图执行恶意代码。

ROP攻击的防御

1. 代码签名:通过为程序添加数字签名,确保程序的完整性和可信度,从而防止攻击者篡改程序代码。

2. 内存不可执行(NX):将数据所在内存页标识为不可执行,防止攻击者在数据页面上执行指令。

3. 非执行堆(NXHeap):将堆内存设置为不可执行,防止攻击者通过堆溢出执行恶意代码。

4. 代码完整性检查:在程序运行过程中,定期检查代码的完整性,一旦发现异常,立即终止程序执行。

ROP攻击的应用

1. 网络入侵:攻击者利用ROP攻击入侵目标系统,获取系统控制权。

2. 恶意软件传播:攻击者通过ROP攻击将恶意软件注入到目标系统中,实现远程控制。

3. 数据窃取:攻击者利用ROP攻击窃取目标系统的敏感数据。

4. 恶意代码执行:攻击者利用ROP攻击在目标系统中执行恶意代码,如勒索软件、后门程序等。

ROP攻击是一种高级的内存攻击技术,具有很高的隐蔽性和破坏力。了解ROP攻击的原理和防御方法,对于提高网络安全具有重要意义。作为网络安全从业者,我们应该时刻保持警惕,加强安全防护措施,防止ROP攻击的发生。同时,也要关注ROP攻击的最新动态,不断更新和完善防御策略,确保网络安全。